C’è una domanda che dovremmo farci tutti, ogni tanto:

Dove sono finite davvero le mie informazioni personali su internet?

No, non parlo dei siti dove le abbiamo inserite consapevolmente (social, banche, e-commerce, ecc.) ma di tutti quei posti dove sono arrivate dopo, in un viaggio che nessuno di noi ha mai autorizzato.

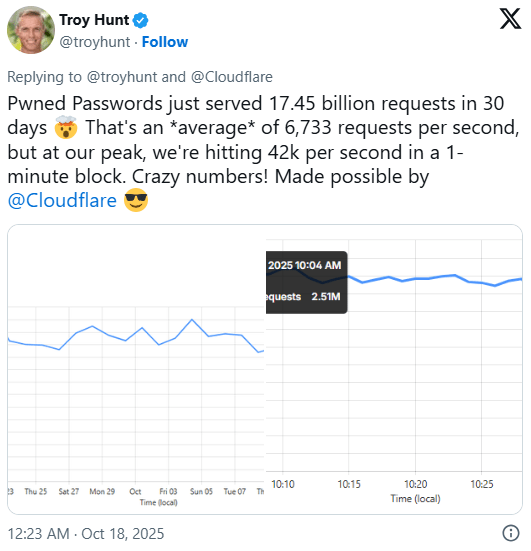

Ecco, questa settimana ho letto qualcosa che mi ha fatto venire un brivido tecnologico lungo la schiena: Synthient Threat Data, un enorme archivio di credenziali rubate finito su Have I Been Pwned dell amico “ricercatore” Troy Hunt, il sito che permette di verificare se il proprio indirizzo email è stato “pwned”, cioè compromesso in qualche violazione di dati.

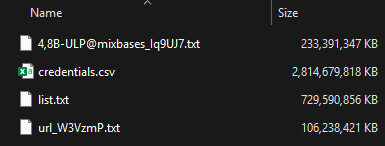

3,5 terabyte di “spazzatura digitale” (che però è tutto vero)

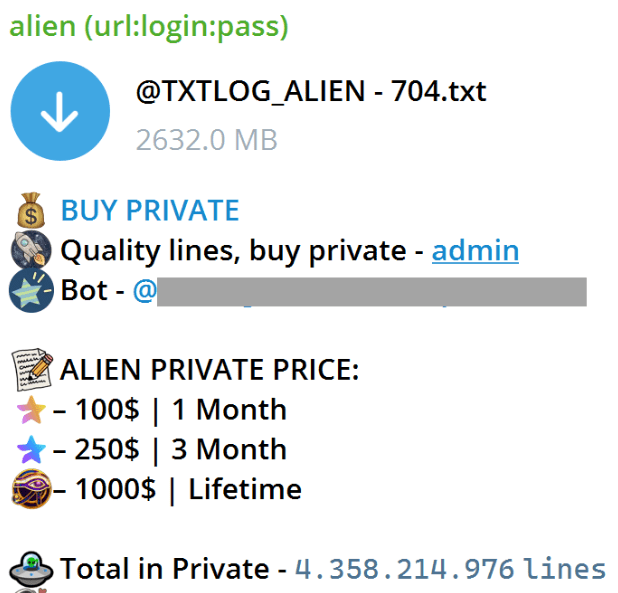

Tutto parte da Ben, uno studente americano, che sta finendo il college e nel tempo libero gioca con dati rubati, ma per buone ragioni.

Ha raccolto da forum, social, Tor e Telegram la bellezza di 3,5 terabyte di roba: password, email, siti web, accessi a servizi di ogni tipo.

Parliamo di 23 miliardi di righe.

Altro che Excel che si blocca.

Una parte di questi dati arriva dai cosiddetti “stealer logs”: malware che si infilano nei computer e registrano tutto ciò che digitiamo.

Siti visitati, email, password.

Il classico “mi rubano la vita in diretta”.

HIBP ha fatto un controllo incrociato su 94.000 indirizzi: il 92% era già comparso in altri data breach.

Solo l’8% era nuovo.

Ma quell’8% corrisponde a più di 16 milioni di indirizzi email mai visti prima.

Un’enormità.

I ladri di dati non dormono mai (e i dati si moltiplicano)

La parte più inquietante è la facilità con cui tutto si replica.

Un’infezione, un log rubato, un upload su Telegram, e via: la tua password finisce in decine di archivi diversi.

Alcuni utenti contattati da HIBP hanno confermato che sì, quelle password erano reali.

Uno di loro aveva ancora l’accesso a Gmail compromesso; un altro aveva credenziali legate a casinò online, siti crypto e VPN.

(Morale: se hai un malware sul PC, la tua VPN offerta da NordVPN ti sta servendo quanto un ombrello bucato durante il giovedi sera alla sagra di Noventa Padovana.)

Password, PIN e la falsa sicurezza del “tanto non ho niente da nascondere”

Poi c’è la seconda categoria: le credential stuffing list.

Sono elenchi di coppie email-password rubate da vecchi database e riutilizzate per entrare altrove.

È il modo in cui nel tempo sono stati bucati Uber, 23andMe e mille altri.

Tutto parte da una password riutilizzata troppe volte.

E qui arriva il paradosso: ci arrabbiamo se scopriamo che la nostra password è in un archivio pubblico, ma spesso è la stessa che abbiamo usato ovunque per comodità.

Un “ciao123!” che apre Gmail, Facebook e magari anche il conto della banca.

Un disastro annunciato.

Come capire se sei finito nel calderone

Il bello (si fa per dire) è che HIBP ti permette di controllare in pochi secondi se sei tra i fortunati:

👉 https://haveibeenpwned.com

Puoi inserire la tua email e scoprire in quali violazioni compare.

E se vuoi verificare le password, puoi farlo in modo anonimo grazie al sistema k-anonymity o direttamente tramite 1Password Watchtower, che usa la stessa API.

Io ho provato.

Spoiler: sono pwned.

Più volte.

E giuro che non c’entra nessun casinò online ( POKERSTARS mi ha bannato ormai nel lontano 2019).

Un mondo che perde pezzi (di privacy) ogni giorno

Alla fine, la riflessione è questa:

i data breach non sono più “incidenti isolati”, ma una pioggia costante di dati che cadono ovunque.

Come una perdita infinita di privacy, goccia dopo goccia.

Ogni stealer log è un rubinetto aperto, e anche se chiudi uno, ce ne sono altri cento che perdono.

Forse è arrivato il momento di accettare che la nostra sicurezza digitale non è mai “finita”: è una manutenzione continua.

Un po’ come aggiornare l’antivirus… o cambiare la password “Password123!” che usi da dieci anni.

Morale della storia:

Non possiamo impedire ai ladri di dati di fare il loro mestiere, ma possiamo almeno smettere di lasciargli la porta aperta.

Hai capito Louvre ?